Uma grave **vulnerabilidade zero-day** na plataforma de colaboração Zimbra (e-mail, calendário, chat) foi recentemente explorada em ataques direcionados a instituições militares brasileiras. A falha, identificada como **CVE-2025-27915**, permitia a execução remota de código (XSS) através de arquivos de calendário maliciosos, expondo dados sensíveis e credenciais. Embora o patch de correção já esteja disponível, o incidente serve como um alerta urgente sobre a segurança de sistemas de comunicação críticos e a necessidade de atualização constante.

O caso da falha **Zimbra Zero-Day** ganhou destaque internacional não apenas pela natureza crítica da vulnerabilidade, mas também pelo alvo de alto valor no Brasil. A exploração de falhas de dia zero é uma tática cada vez mais comum em ciberespionagem e ataques patrocinados por estados, tornando a defesa contra esses vetores uma prioridade máxima para organizações governamentais e corporativas.

A Falha Crítica (CVE-2025-27915)

A vulnerabilidade residia no Classic Web Client do Zimbra, especificamente na forma como o sistema processava o **conteúdo HTML** de arquivos de calendário (ICS). A falha de segurança era uma forma de Cross-Site Scripting (XSS) armazenado, onde a falta de uma sanitização adequada permitia que um atacante embutisse código **JavaScript** malicioso dentro de um evento `ontoggle` na tag `

O ataque era desencadeado de forma sutil: bastava que um usuário visualizasse um e-mail contendo o ICS malicioso. O JavaScript era então executado no navegador da vítima, permitindo que o invasor realizasse ações não autorizadas, como a modificação de filtros de e-mail, roubo de cookies de sessão e redirecionamento de mensagens confidenciais. A exploração bem-sucedida dessa **vulnerabilidade Zimbra** garantia aos atacantes um ponto de apoio persistente na infraestrutura de comunicação.

O Ataque Direcionado ao Brasil

Relatórios de segurança da StrikeReady Labs indicam que a falha foi explorada em uma campanha de ciberataques que visava **instituições militares brasileiras**. Os atacantes, cuja identidade permanece desconhecida, usaram a vulnerabilidade para roubar credenciais, contatos e e-mails, encaminhando-os para um servidor externo (`ffrk.net`). A sofisticação do ataque sugere um grupo com recursos consideráveis, possivelmente ligado a interesses geopolíticos.

O método de ataque envolvia o envio de arquivos ICS maliciosos, disfarçados de comunicações oficiais, imitando o Escritório Protocolar da Marinha da Líbia. O script malicioso era projetado para ser furtivo, adicionando filtros de e-mail no Zimbra com o nome “Correo” para redirecionar mensagens para um endereço de spam. Para escapar de detecções e análises forenses, o malware também era programado para se esconder e só agir após um período de inatividade, dificultando a identificação da origem e do escopo da invasão.

Proteção e Resposta Imediata

O que é uma vulnerabilidade Zero-Day?

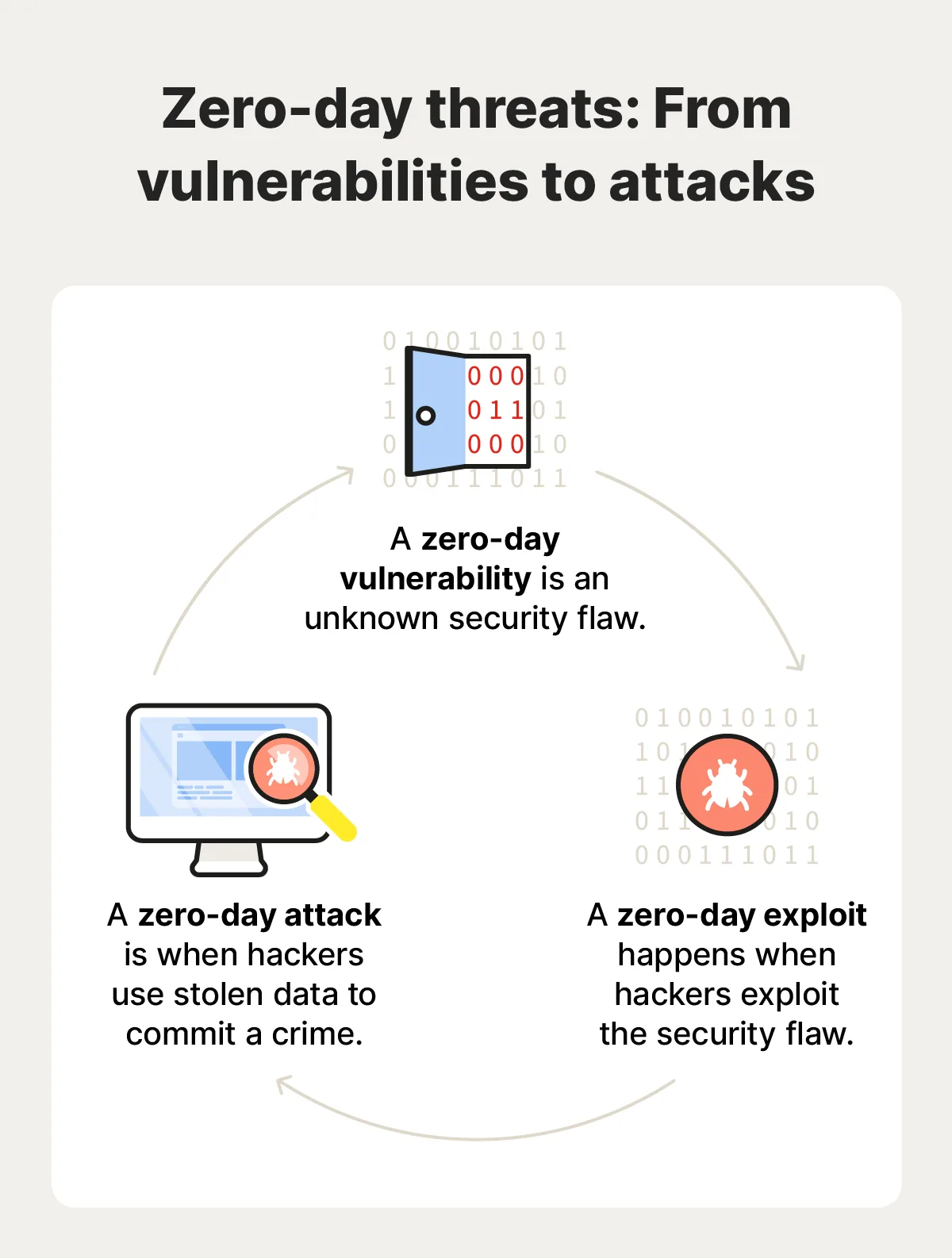

Uma vulnerabilidade **zero-day** é uma falha de segurança em um software que é desconhecida pelo desenvolvedor e, portanto, não possui um patch de correção disponível no momento em que é descoberta e explorada por atacantes. O termo “dia zero” refere-se ao fato de que o desenvolvedor tem “zero dias” para corrigir a falha antes que ela seja usada em ataques. A exploração de falhas zero-day é particularmente perigosa, pois as defesas tradicionais baseadas em assinaturas de vírus e patches conhecidos são ineficazes contra elas, exigindo uma resposta rápida e fora do ciclo normal de atualizações.

Correção e Medidas de Segurança

A **Zimbra** agiu rapidamente para corrigir a brecha. O patch de segurança foi lançado nas versões **Patch 44** para as versões **9.0.0**, **10.0.13** e **10.1.5** da plataforma, em 27 de janeiro de 2025. A aplicação desta atualização é a única forma de mitigar completamente o risco da **CVE-2025-27915**.

Para administradores de sistemas e usuários do Zimbra, a medida mais urgente é a **aplicação imediata do patch de correção**. Além disso, é crucial adotar as seguintes práticas de segurança:

- **Monitorar** a atividade de filtros de e-mail suspeitos, como o “Correo”, e remover qualquer filtro não autorizado.

- **Educar** os usuários sobre a importância de não abrir anexos ou visualizar e-mails de fontes desconhecidas, especialmente aqueles que parecem ser convites de calendário inesperados.

- **Implementar** soluções de segurança de endpoint e monitoramento de rede para detectar tráfego de dados para servidores externos não autorizados, como o domínio `ffrk.net` identificado no ataque.

Conclusão

A exploração da vulnerabilidade **Zimbra Zero-Day** em instituições brasileiras reforça a necessidade de uma postura de segurança proativa e vigilante. A rápida aplicação de patches e a vigilância contínua são essenciais para proteger dados e sistemas críticos contra ameaças de cibersegurança cada vez mais sofisticadas. Em um mundo onde a informação é o ativo mais valioso, a segurança de plataformas de comunicação como o Zimbra deve ser tratada com a máxima seriedade.