segurança em APIs é o novo alvo crítico no Brasil; veja riscos e como blindar suas integrações.

segurança em APIs expõe o novo flanco das empresas no Brasil

APIs conectam tudo: apps móveis, sites, ERPs e dispositivos. Com essa expansão, atacantes passaram a mirar diretamente integrações expostas, chaves mal geridas e lógicas de negócio frágeis. Especialistas apontam lacunas de maturidade e visibilidade, sobretudo em ambientes com múltiplas equipes e terceiros. Resultado: superfícies de ataque crescem mais rápido que os controles.

Segundo Fernando Serto (Akamai), “o mundo está falando por APIs” e o entendimento de proteção ainda é fraco no país. Na prática, empresas dominam ofensiva e testes pontuais, porém carecem de defesa contínua, inventário e observabilidade. Sem inventário, você não protege o que não conhece.

Para organizar prioridades, use o OWASP API Security Top 10 como mapa. Ele consolida riscos como BOLA (Broken Object Level Authorization), quebra de autenticação, falhas de controle em propriedades de objetos e ausência de rate limiting. Esse referencial reduz ruído e orienta planos de correção.

Do vishing ao ransomware: como atacam e por onde vazam

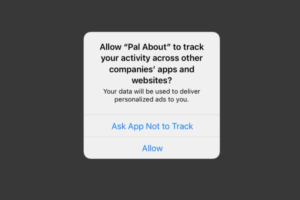

Ataques passaram a combinar engenharia social e exploração técnica. O phishing não desapareceu; ganhou um aliado por voz, o vishing, que pressiona equipes a liberar acessos ou tokens. Em paralelo, bots varrem endpoints em busca de falhas de autorização, hardcoded secrets e respostas verbosas. Quando invasores entram, roubam dados, sequestram contas e, não raro, instalam ransomware para extorsão dupla.

No Brasil, a Lei Geral de Proteção de Dados (LGPD) obriga o controlador a comunicar incidentes relevantes à ANPD e aos titulares afetados, em prazos definidos por regulamento. Não há, porém, um repositório público unificado de vazamentos. Isso gera a percepção de “subnotificação” fora do circuito regulatório. O ponto central: manter avaliação de risco, registro de incidentes por cinco anos e prontidão para comunicar quando houver dano ou risco relevante.

Mapa do editor: servidor, gateway e visibilidade de dados

Para elevar a segurança em APIs, trate o tema como produto: inventarie, versionize e monitore continuamente. Abaixo, 12 medidas práticas que priorizam impacto e esforço. Reúna times de backend, mobile, SRE, Sec e Jurídico para execução coordenada.

- Inventário vivo de APIs: descubra shadow e zombie APIs via gateways, WAF e service mesh. Sem catálogo, não há gestão.

- Descoberta e classificação de dados: marque PII, credenciais e segredos. Aplique criptografia em trânsito e repouso.

- Autorização por objeto (BOLA): valide dono/escopo em cada recurso. Teste IDOR, filtros e paginação.

- Autenticação robusta: prefira OAuth 2.1/OIDC. Evite session fixation. Rotacione chaves e tokens com TTL curto.

- Rate limiting e quotas: bloqueie abuso e força bruta. Registre picos e cause backoff inteligente.

- Resposta mínima: não exponha campos internos. Use allowlists e DTOs enxutos para evitar exposição excessiva.

- Validação de entrada e schema: valide tipos, tamanhos e enumerações. Rejeite mass assignment.

- Segredos fora do código: cofre de segredos e KMS. Banir chaves hardcoded e em repositórios.

- Teste contínuo: SAST/DAST/API-fuzzing integrados ao CI. Crie casos para lógicas de negócio críticas.

- Observabilidade: tracing distribuído, audit logs, anomaly detection e painéis de latência/erros.

- Cadeia de terceiros: security reviews e contratos com obrigações de notificação e SLAs de correção.

- Resposta a incidentes: runbooks, tabela RACI, exercícios de mesa e simulações de token leak.

A segurança em APIs melhora muito quando há visibilidade de tráfego e schemas. Gateways e WAFs voltados a APIs ajudam a aplicar rate limit, autenticar clientes, bloquear padrões maliciosos e inspecionar anomalias sem reescrever serviços. Como complemento, mapeie riscos pelo OWASP API Top 10 e alimente o backlog técnico com fixes priorizados.

Próximos passos — o que muda até 2026

O volume e a sofisticação de ataques a aplicações web e APIs seguem em alta. A tendência é de mais automação ofensiva, exploração de lógica de negócio e busca por integrações negligenciadas. Empresas que corrigem rápido, mantêm inventário e ampliam telemetria reduzem custo por incidente e tempo de contenção. Use post-incident reviews para fechar brechas de processo.

Por fim, alinhe segurança em APIs à LGPD: classifique dados, defina critérios de notificação, prepare formulários e canais oficiais. Registre incidentes por pelo menos cinco anos e treine equipes de atendimento. Transparência controlada soma credibilidade e reduz ruído regulatório.

FAQ — segurança em APIs

O que priorizar primeiro? Inventário, autorização por objeto (BOLA), autenticação robusta e rate limiting. Sem isso, qualquer avanço será frágil.

WAF resolve tudo? Não. WAF e gateways são camadas. É vital corrigir lógicas de negócio, gestão de segredos e validações no código.

Quando devo notificar a ANPD? Quando houver risco ou dano relevante aos titulares. Prepare-se para comunicar em até três dias úteis e manter registro.

Como provar conformidade? Mantenha trilhas de auditoria, runbooks, avaliações de risco, evidências de testes e relatórios de tratamento de incidentes.

Leitura relacionada: guia complementar.

Fontes:

Convergência Digital — entrevista ·

OWASP API Security Top 10 (2023)