A Microsoft lançou uma correção para uma vulnerabilidade de segurança crítica no Windows, rastreada como CVE-2025-9491, que afetava a forma como os arquivos de atalho (.LNK) eram processados. Embora a correção tenha sido implementada de forma discreta no Patch Tuesday de novembro de 2025, sua importância é imensa: a falha vinha sendo explorada ativamente por cibercriminosos e grupos de espionagem por quase uma década.

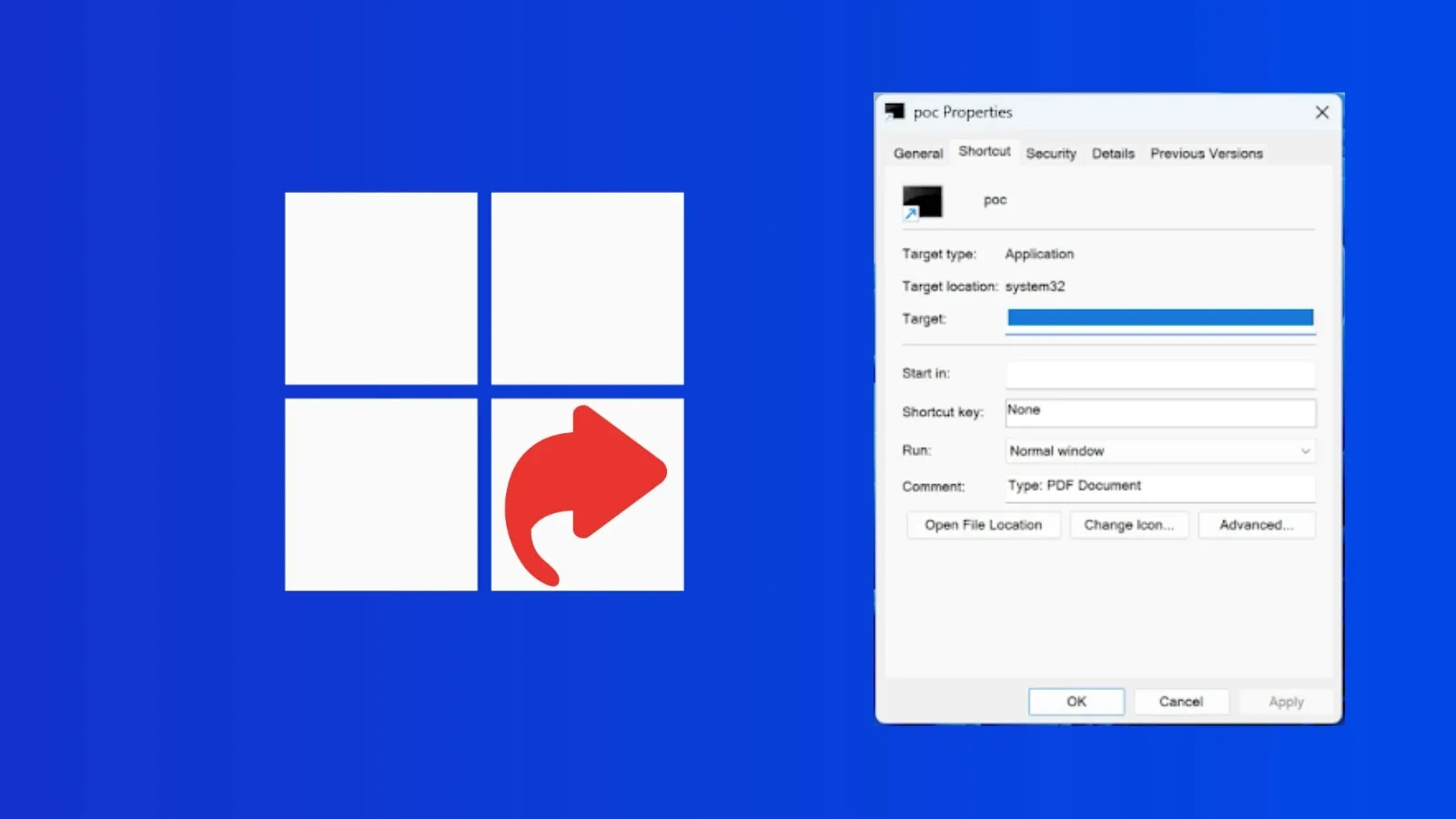

O problema residia no fato de que os arquivos .LNK podiam ser manipulados para ocultar comandos maliciosos. Ao inspecionar as propriedades do atalho, o usuário via apenas o destino legítimo, enquanto o comando oculto era executado em segundo plano. Essa “má representação da interface do usuário” permitia que invasores, como o grupo UNC6384, usassem os atalhos como um vetor de ataque furtivo para instalar malwares como o PlugX, visando principalmente organizações diplomáticas.

O Que é a CVE-2025-9491 e Por Que Ela é Crítica?

A vulnerabilidade CVE-2025-9491 é classificada como uma falha de “Má Representação da Interface do Usuário do Arquivo LNK do Windows Shell”. Seu impacto é alto, com uma pontuação CVSS de 7.8/7.0, pois permite a execução de código remoto (RCE) com a interação do usuário.

A exploração da falha funcionava da seguinte forma:

- Ocultação de Comando: O invasor criava um arquivo .LNK que apontava para um destino legítimo (como um documento ou aplicativo inofensivo).

- Execução Furtiva: O arquivo .LNK continha argumentos de linha de comando adicionais e maliciosos, que eram executados pelo Windows, mas não eram exibidos na janela de propriedades do atalho.

- Engano ao Usuário: O usuário, ao verificar as propriedades do atalho, via apenas o destino inofensivo e se sentia seguro para abri-lo.

- Ataque Consumado: Ao clicar no atalho, o comando malicioso era executado, muitas vezes baixando e instalando um malware sem o conhecimento da vítima.

A correção da Microsoft, embora tardia, garante que a interface de propriedades do atalho agora exiba todos os argumentos de linha de comando, tornando a manipulação visível e alertando o usuário sobre a atividade suspeita. Leia mais sobre a Microsoft aqui.

Como Proteger Seu Sistema Windows da Vulnerabilidade LNK?

A principal forma de proteção é garantir que seu sistema operacional esteja sempre atualizado. A correção para a CVE-2025-9491 foi incluída no Patch Tuesday de novembro de 2025.

O que fazer para se proteger?

- Atualização Imediata: Verifique se o seu Windows está com as últimas atualizações de segurança instaladas.

- Desconfie de Atalhos: Evite abrir arquivos .LNK recebidos por e-mail, mensagens ou baixados de fontes não confiáveis.

- Verificação de Propriedades: Se precisar abrir um atalho suspeito, clique com o botão direito, vá em “Propriedades” e inspecione o campo “Destino” para verificar se há comandos adicionais ou incomuns.

Apesar de a Microsoft ter demorado para classificar e corrigir a falha, a comunidade de segurança, incluindo empresas como a 0patch, já havia desenvolvido micro-patches para mitigar o risco. A correção oficial agora encerra um longo capítulo de exploração silenciosa e reforça a importância da vigilância constante contra ameaças de dia zero. Para mais detalhes técnicos, consulte a documentação oficial da Microsoft: Microsoft Security Response Center.

Quando a Microsoft lançou a correção para a CVE-2025-9491?

A correção foi lançada de forma silenciosa no Patch Tuesday de novembro de 2025.

Qual o impacto dessa vulnerabilidade no Brasil?

Embora os ataques iniciais tenham visado organizações diplomáticas na Europa, a natureza da falha a torna uma ameaça global. Qualquer usuário de Windows que receba um atalho malicioso pode ser vítima, o que torna a atualização crítica para a segurança de usuários e empresas no Brasil.

A correção resolve completamente o problema dos atalhos maliciosos?

A correção resolve o problema específico da ocultação de comandos na interface de propriedades. No entanto, a engenharia social continua sendo um vetor de ataque. A vigilância do usuário e o uso de softwares de segurança robustos continuam sendo essenciais.